아직 개발 중이지 않은 새로운 Golang 기반 봇넷인 Kraken이 있습니다. 이 봇넷은 젊음이 믿기지 않을 정도로 강력합니다. 이 봇넷은 SmokeLoader 멀웨어 로더를 사용하여 들불처럼 퍼지고 있으며 운영자를 위해 이미 깔끔한 USD $3,000/월을 긁어모으고 있습니다. , 연구자들은 보고합니다.

이름이 친숙하게 들릴지 모르지만 Kraken은 같은 이름 의 2008년 봇넷 과 거의 관련이 없다고 ZeroFox 위협 연구원인 Stephan Simon이 수요일 게시물에 썼습니다 .

사이먼의 게시물에 따르면, 스모크로더를 사용하여 표적 컴퓨터에 더 많은 악성 소프트웨어를 설치함으로써 크라켄은 새로운 명령 및 제어(C2) 서버가 배포될 때마다 수백 개의 새로운 봇을 선택하고 있습니다.

ZeroFox는 2021년 10월 말에 아직 활발하게 개발 중인 이전에 알려지지 않은 봇넷을 발견했습니다. 아직 개발 중이기는 하지만 이미 Windows 호스트에서 중요한 데이터를 사이펀하는 기능이 있었고 보조 페이로드를 다운로드하고 실행할 수 있었습니다. , 셸 명령을 실행하고 피해자 시스템의 스크린샷을 찍을 수 있다고 ZeroFox는 말했습니다.

단순하지만 다중 촉수

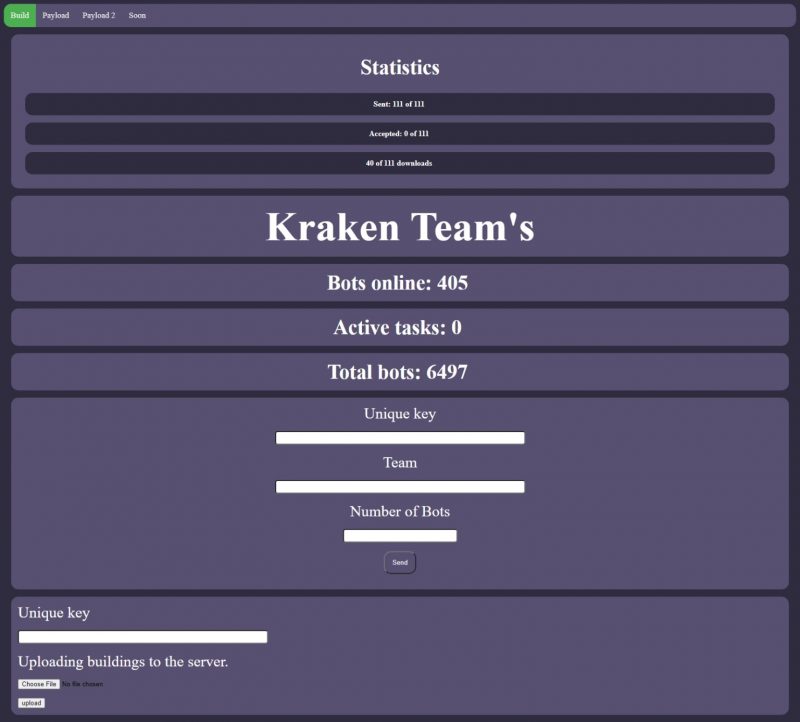

ZeroFox는 Kraken 패널의 초기 버전 화면 캡처를 공유했습니다. 아래에 나와 있는 C2는 "Kraken 패널"로 이름이 지정되었습니다. 기본 통계, 페이로드 다운로드 링크, 새 페이로드 업로드 옵션, 특정 수의 봇과 상호 작용하는 방법을 제공했습니다. Kraken C2 패널의 영어 번역 버전. 출처: ZeroFox 인텔리전스.

Kraken C2 패널의 영어 번역 버전. 출처: ZeroFox 인텔리전스.

Simon은 "이 버전에서는 운영자가 어떤 피해자와 상호 작용할지 선택할 수 있는 것으로 보이지 않았습니다."라고 말했습니다.

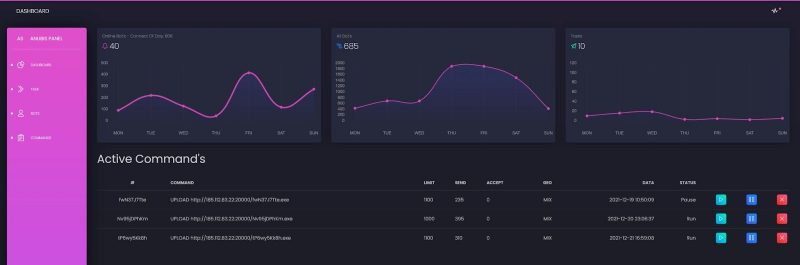

그러나 아래 표시된 Kraken의 C2 패널의 현재 버전은 완전히 재설계되어 Anubis로 이름이 변경되었습니다. Simon에 따르면 "Anubis 패널은 원래 Kraken 패널보다 운영자에게 훨씬 더 많은 정보를 제공합니다." "기존에 제공된 통계 외에도 이제 명령 내역 및 희생자에 대한 정보를 볼 수 있습니다."

Anubis라고 하는 Kraken의 최신 C2 패널용 대시보드. 출처: ZeroFox 인텔리전스.

암호화폐 잡기

Kraken의 저자는 기능 추가 및 삭제를 수정하고 있습니다. 이 시점에서 Kraken은 지속성을 유지하고, 호스트에 대한 정보를 수집하고, 파일을 다운로드 및 실행하고, 셸 명령을 실행하고, 스크린샷을 찍고, Zcash, Armory, Atomic, Bytecoin, Electrum, Ethereum, Exodus, Guarda 및 잭스 리버티.

나중의 반복은 훨씬 더 풍부해졌으며 저자는 명령에 대한 대상을 선택적으로 선택(개별 또는 그룹별로, 이전 버전에서는 봇 운영자가 대상으로 하는 희생자 수만 선택할 수 있도록 허용한 것과는 대조적으로), 작업 및 명령 기록, 작업 ID, 전송 중인 명령, 명령을 전송해야 하는 피해자 수, 대상 지리적 위치, 작업이 시작된 시간의 타임스탬프.

처음에는 2021년 10월부터 12월까지 크라켄이 공격할 때마다 RedLine 인포스틸러가 피해자의 기계에 가해졌습니다. 점점 더 널리 퍼지고 있는 인포스틸러인 RedLine 은 저장된 자격 증명, 자동 완성 데이터 및 신용 카드 정보와 같은 브라우저의 데이터를 스와이프합니다.

멀웨어는 그 이후로 촉수를 퍼뜨렸습니다. 다른 정보스틸러를 믹스에 추가하고 운영자에게 엄청난 양의 돈을 들이게 했다는 점입니다. Simon의 기록에 따르면 "Kraken 뒤에 있는 운영자가 계속 확장하고 더 많은 희생자를 모으면서 ZeroFox는 다른 일반 정보 도용자와 암호 화폐 채굴자가 배포되는 것을 관찰하기 시작했습니다."라고 말했습니다.

수요일 현재 봇넷은 Ethermine의 아래 화면 캡처에서 볼 수 있듯이 매월 약 3,000달러를 끌어들였습니다.

운영자는 새로운 봇과 그 정보 스틸러가 빨아들이는 모든 데이터로 무엇을 할 계획입니까? 이 시점에서 ZeroFox 연구원은 "현재 운영자가 수집된 도난당한 자격 증명으로 무엇을 하려는지 또는 이 새로운 봇넷을 만드는 최종 목표가 무엇인지 알 수 없습니다."라고 결론지었습니다.

스티어링 클리어

ZeroFox는 Kraken이 시스템을 복잡하게 만드는 것을 방지하기 위해 다음 권장 사항을 전달했습니다.

바이러스 백신 및 침입 탐지 소프트웨어가 모든 패치와 규칙 세트를 사용하여 최신 상태인지 확인하십시오.

모든 조직 계정에 대해 2단계 인증을 활성화하여 피싱 및 자격 증명 스터핑 공격을 완화합니다.

오프사이트 저장 및 무결성 검사를 포함하여 정기적으로 예약된 백업 루틴을 유지합니다.

원치 않는 첨부 파일을 열지 말고 의심스러운 링크를 클릭하지 마십시오.

가능한 한 모든 관리 작업을 기록하고 모니터링합니다. 의심스러운 활동에 대해 경고합니다.

잠재적인 손상 및 데이터 유출 징후가 있는지 네트워크 로그를 검토합니다.