마이크로소프트 앱 스토어, 새로운 '일렉트론 봇' 악성코드로 지글지글

컨텐츠 정보

- 4,880 조회

- 0 추천

- 0 비추천

-

목록

본문

Facebook, Google 및 Soundcloud를 포함한 소셜 미디어 계정을 탈취할 수 있는 백도어 멀웨어가 Temple Run 또는 Subway Surfer와 같은 인기 게임을 복제하여 Microsoft 공식 스토어에 침투했습니다.

Electron Bot이라는 백도어를 통해 공격자는 손상된 시스템을 완벽하게 제어할 수 있습니다. 원격으로 실행할 수 있는 여러 악행 중에서 운영자가 새 계정을 등록하고, 로그인하고, 다른 소셜 미디어 게시물에 댓글을 달거나 좋아요를 누르는 것을 모두 실시간으로 가능하게 합니다.

목요일 보고서 에서 체크포인트 리서치(CPR)는 악성코드가 20개국(대부분 버뮤다, 불가리아, 러시아, 스페인, 스웨덴 출신)에서 5,000명 이상의 희생자를 냈다고 밝혔습니다.

CPR은 주로 마이크로소프트 스토어 플랫폼을 통해 배포되며 공격자가 "지속적으로" 업로드하는 수십 개의 감염된 앱(대부분 게임)에 숨어 있다고 말했습니다.

마이크로소프트 대변인은 목요일 Threatpost에 "우리는 이 문제를 조사하고 있으며 고객을 보호하기 위해 적절한 조치를 취할 것"이라고 말했습니다.

SEO 중독, 광고 클릭 및 사기

최종 게임에 대해 CPR 연구원은 새로 발견되고 분석된 Electron Bot 백도어를 "소셜 미디어 홍보 및 클릭 사기에 사용되는 모듈식 SEO 중독 악성코드"로 설명했습니다.

SEO 중독 공격에서 위협 행위자는 악성 웹사이트를 만들고 해당 사이트를 검색 결과의 맨 위에 표시하는 검색 엔진 최적화 전술을 사용합니다.

SEO 중독은 악성 사이트의 SEO 표시를 조장하는 것 외에도 다른 웹 사이트의 순위를 홍보하기 위한 서비스로 판매됩니다. 이것은 멀웨어 푸셔의 키트 가방에 있는 또 다른 도구일 수 있습니다. 예를 들어, 2021년 3월에 Gootkit 멀웨어가 전달하는 페이로드 수 를 확장 하기 위해 Google SEO 중독을 사용하는 것을 보았습니다.

Electron Bot은 원격 웹사이트를 지속적으로 클릭하여 클릭당 지불(PPC) 광고 수익을 창출하는 광고 클릭을 생성하는 광고 클릭기 역할도 합니다.

또한 YouTube 및 SoundCloud와 같은 소셜 미디어 계정을 홍보하여 트래픽을 특정 콘텐츠로 유도함으로써 조회수와 광고 클릭을 높여 더 많은 PPC 전리품을 얻을 수도 있습니다. Electron Bot은 또한 온라인 제품을 홍보할 수 있습니다. PPC 수익을 창출하거나 더 높은 판매를 위해 상점 등급을 높이는 또 다른 방법입니다.

CPR은 Electron 프레임워크를 통해 봇이 "인간의 브라우징 행동을 모방하고 웹사이트 보호를 회피"할 수 있다고 설명했습니다.

전자: 수년간 조용히 윙윙거림

연구원들은 공격자가 마이크로소프트 앱 스토어에 침입했다는 첫 번째 힌트가 2018년 말에 나왔다고 말했습니다. 광고 클릭 캠페인이 "Google 포토의 앨범"이라는 앱에 숨어 있는 것이 발견 되었을 때였습니다. , Google LLC에서 게시한 것으로 허위로 푸시되었습니다.

멀웨어는 수년에 걸쳐 점점 더 커지고 강력해졌습니다. 봇의 이름은 JavaScript와 같은 웹 기술을 사용하여 플랫폼 간 기본 데스크톱 애플리케이션을 구축하기 위한 오픈 소스 프레임워크인 Electron 에서 가져왔습니다.

CPR은 봇이 런타임에 대부분의 제어 스크립트를 공격자의 서버에서 동적으로 로드하도록 하여 숨는다고 말했습니다. 이 접근 방식은 멀웨어도 민첩하게 유지합니다. "이를 통해 공격자는 멀웨어의 페이로드를 수정하고 주어진 시간에 봇의 동작을 변경할 수 있습니다."

감염된 컴퓨터에서 봇의 현재 활동은 그다지 위험하지 않지만 연구원들은 Electron 프레임워크가 GPU 컴퓨팅을 포함한 모든 컴퓨터 리소스에 대한 액세스 권한을 부여한다는 점을 고려할 때 멀웨어가 훨씬 더 악화될 수 있다고 말했습니다.

"봇의 페이로드가 런타임마다 동적으로 로드되기 때문에 공격자는 코드를 수정하고 봇 동작을 고위험으로 변경할 수 있습니다."라고 그들은 말했습니다. “예를 들어, 그들은 또 다른 2단계를 초기화하고 랜섬웨어나 [원격 액세스 트로이 목마 또는 RAT]와 같은 새로운 멀웨어를 삭제할 수 있습니다. 이 모든 것은 피해자가 알지 못하는 사이에 일어날 수 있습니다.”

전자 봇 감염 루틴

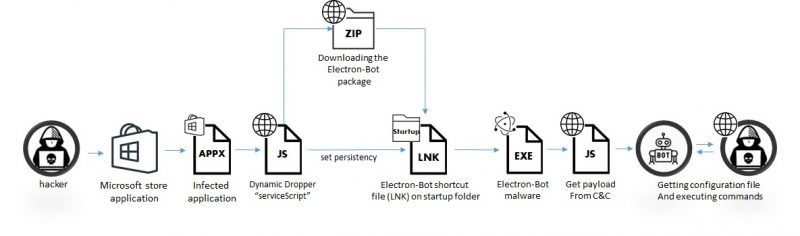

감염은 피해자가 Microsoft Store에서 감염된 앱을 설치할 때 시작됩니다.

CPR에 따르면 "사용자가 게임을 시작하면 JavaScript 드롭퍼가 공격자의 서버에서 백그라운드에서 동적으로 로드됩니다." "그런 다음 맬웨어를 다운로드 및 설치하고 시작 폴더에서 지속성을 확보하는 등 여러 작업을 실행합니다."

감염된 시스템이 다음에 시작되면 맬웨어가 실행되고 명령 및 제어 서버(C2)와 연결을 설정하고 일련의 기능 기능이 포함된 동적 JavaScript 페이로드를 수신합니다. 마지막으로 C2는 실행할 구성 파일 명령을 보냅니다.

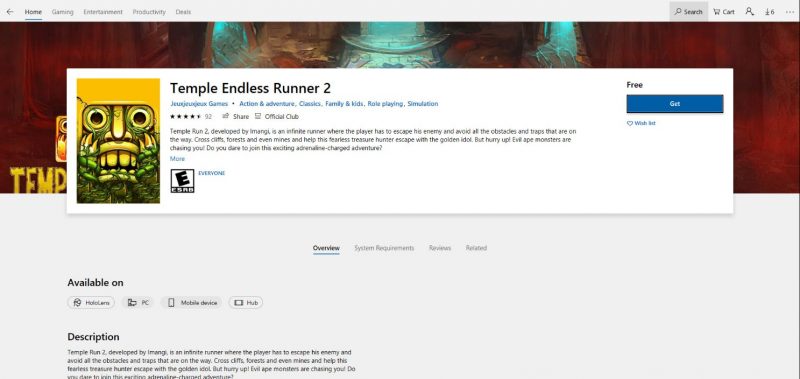

CPR은 인기 있는 Temple Endless Runner 2 게임을 Electron Bot 공격자가 복제한 게임의 예로 사용했습니다. 이 특정 게임에는 절벽, 숲 및 광산을 건너 적으로부터 탈출하는 "무한" 주자가 포함됩니다. 뜨거운 추적에 사악한 원숭이 괴물; 감광성 발작 경고; 그리고 약 100개의 리뷰.

Click-Happy App Store 고객, 주의

우리를 곤경에 빠뜨리는 것은 그런 종류의 (잠재적으로 발작을 유발할 수 있는) 인기입니다.

공식 앱 스토어에는 사기, 양털 옷 , 뱅킹 트로이 목마 가 만연해 있습니다. 가장 최신의 것은 ThreatFabric이 최근에 발견 한 Xenomorph 뱅킹 트로이 목마이며 가장 아이러니한 것은 Vultur일 것입니다. 이 트로이 목마는 최근 Google Play에서 다운로드한 10,000명의 희생자를 감염시킨 완전 작동하는 2FA(2단계 인증) 앱에 삽입된 트로이 목마입니다. .

Electron Bot이 Microsoft 공식 앱 스토어에 성공적으로 진입한 것은 앱 스토어에서 반짝이는 새 장난감을 보았을 때 사람들이 어떻게 주의를 기울이는지 보여주는 가장 최근의 사례일 뿐이라고 CPR 연구원들은 경고했습니다. 리뷰에서 그들은 주저하지 않고 애플리케이션을 다운로드합니다.”

CPR은 다음 안전 수칙을 전달했습니다.

- 리뷰가 적은 응용 프로그램을 다운로드하지 마십시오.

- 훌륭하고 일관되며 신뢰할 수 있는 리뷰가 있는 응용 프로그램을 찾으십시오.

- 원래 이름과 동일하지 않은 의심스러운 애플리케이션 이름에 주의하십시오.

관련자료

-

이전

-

다음